然而,人们注意到此类 Windows App Installer 程序包被用于分发恶意 PDF,例如来自 Emotet和BazarLoader 恶意软件的那些。因此,该协议于去年被禁用,今天正式宣布。此 Windows AppX 安装程序欺骗漏洞的 ID 为CVE-2021-43890。

公告帖说:

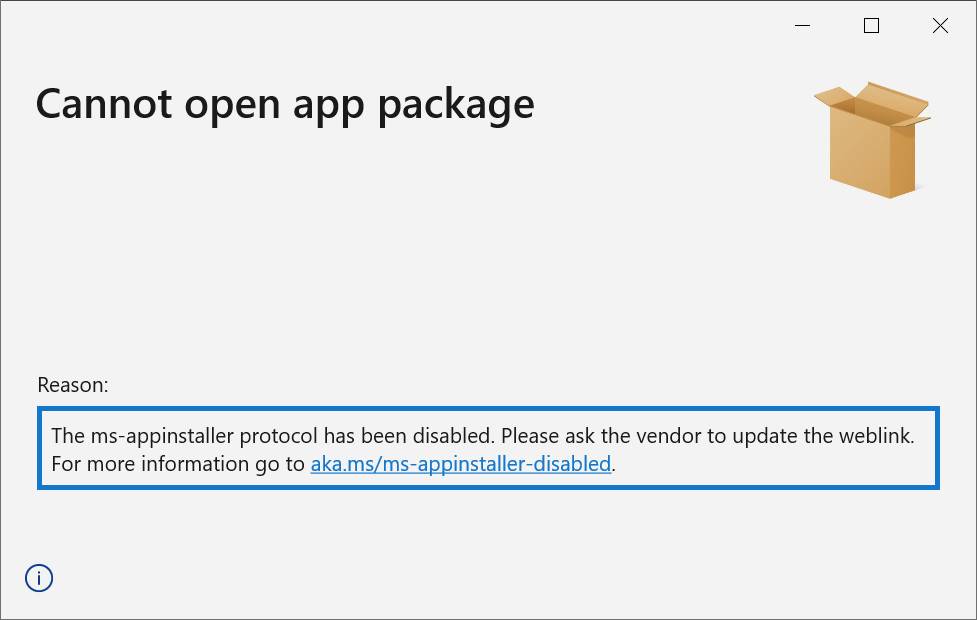

我们最近收到通知,可以以恶意方式使用 MSIX 的 ms-appinstaller 协议。具体来说,攻击者可以欺骗 App Installer 来安装用户不打算安装的包。

[..] 目前,我们已禁用 ms-appinstaller 方案(协议)。这意味着 App Installer 将无法直接从 Web 服务器安装应用程序。相反,用户需要先将应用程序下载到他们的设备,然后使用应用程序安装程序安装包。这可能会增加某些软件包的下载大小。

以下是如何在您的网站上禁用该协议:

如果您在您的网站上使用 ms-appinstaller 协议,我们建议您更新指向您的应用程序的链接,删除“ms-appinstaller:?source=”,以便将 MSIX 包或应用安装程序文件下载到用户的计算机。

微软还表示,它正在研究未来某个时候以安全方式重新启用该协议的方法,例如添加某些组策略。但就目前而言,上述解决方法是防止恶意攻击的临时解决方案。该公司指出:

我们正在花时间进行彻底的测试,以确保可以以安全的方式重新启用协议。我们正在考虑引入一个组策略,允许 IT 管理员重新启用协议并控制其在组织内的使用。

正文完